System Center Configuration Manager 2012 Kurulumu - Bölüm 3 40534053 okunma

SCCM 2012 kurulumunun üçüncü bölümünde CA yapılandırmasını yapacağız. Neden yapılandırdığımıza gelirsek... SCCM’deki konfigürasyon yöneticimiz merkez yönetim, birincil ve ikincil bölgeyle istemciler arasındaki bağlantıyı HTTP protokolü üzerinden yapar. Hızlı ve kolaydır.

Dilerseniz SSL ile birlikte HTTPS kullanıp daha güvenlik bir hale getirebilirsiniz, çünkü tüm bağlantılar şifreli gerçekleşecektir. Yalnız, SSL desteği SCCM’de opsiyoneldir. Size kalan bir tercih yani.

HTTPS ile bağlantı yapacaksanız, serverda mutlaka CA Server kurulu olmalı. Değilse Active Directory Certificate Services rolü kurulmalı. Eğer kurulu değilse buradan kurulumuna bakabilirsiniz.

SCCM 2012 güvenli bir iletişim için 5 farklı PKI sertifikası istiyor. Şöyle:

- · IIS sunucusu içeren bölgelerin web sunucu sertifikaları

- · Istemci sertifikası

- · Dağıtım noktaları için istemci sertifikası

- · Taşınabilir cihazlar için kayıt sertifikası

- · Intel’in AMT tabanlı bilgisayarları için sertifikası

Yukarıdaki herbir sertifika amaçlarına göre yapılandırılır. Bizim isteğimiz istemci ve sunucu haberleşmesinin güvenli olması için şifreli yapılması olduğu için yalnızca bu ayarı yapılandıracağız.

IIS Server Bölgelerinde (Merkez, Birincil ve Ikincil Bölgeler) Web Sunucu Sertifikası

Web sunucu sertifikası, verilerin şifrelemek ve sunuculardan istemcilere kimlik doğrulaması yapmak için kullanılıyor. Sertifika üç aşamadan oluşuyor:

· CA Server üzerinde web sunucu sertifika şablonlarının oluşturulması ve yayınlanması

· Web server sertifikasının istenmesi

· IIS Server’ın web sunucu sertifikasını kullanmasını sağlamak

Şimdi ilk adımı gerçekleştirelim.

Web Server Sertifikasına Şablon Hazırlamak

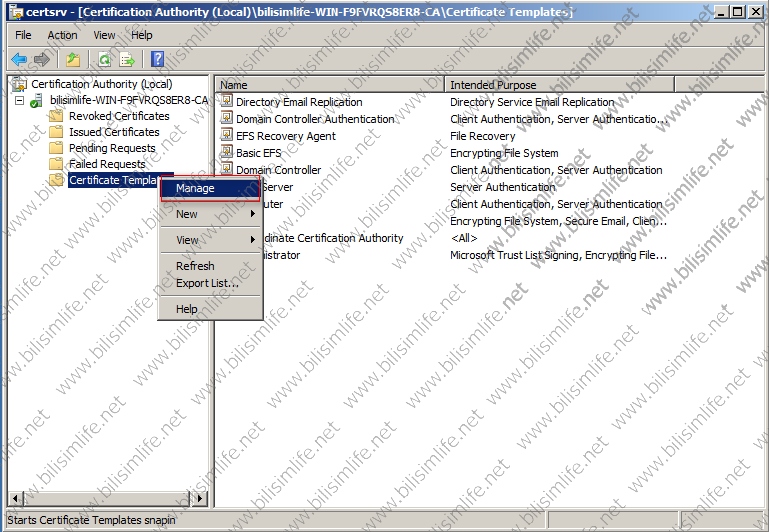

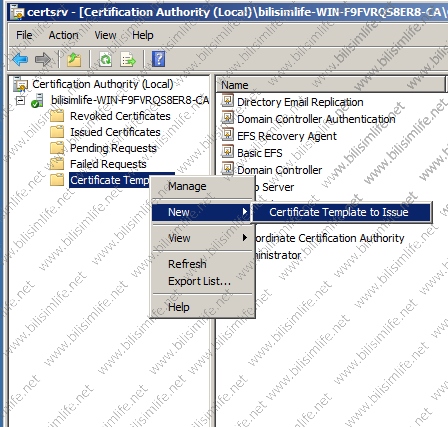

Certification Authority konsolunu açalım.

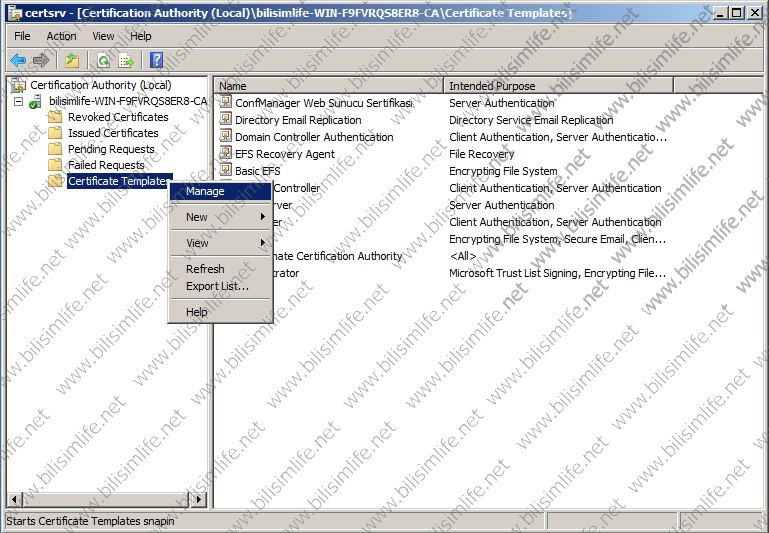

Sol taraftan Certification Authority menüsünün alt tarafında server istemim geliyor. Onun altında Certificate Template menüsüne gelip üzerinde sağ tuş yapıp “Manage” diyelim.

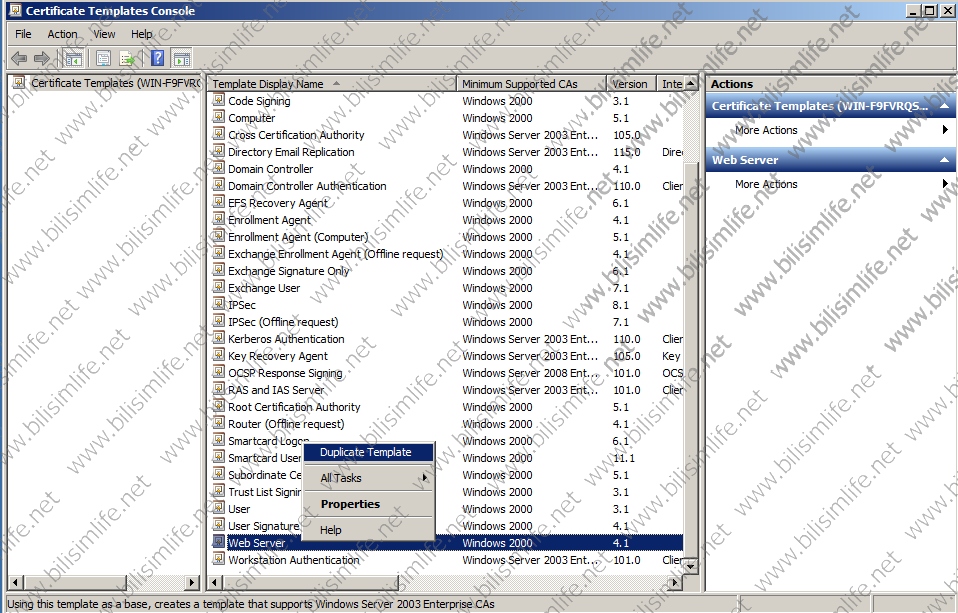

Yönetim yerine geldiğimizde orta bölümde birçok şablon var. SCCM 2012 için yeni bir şablonu bu listede varolandan çiftleyerek (ki biz buna duplicate diyoruz) yapabiliriz. Bize uyan şablon “Web Server” şablonu olduğu için üzerine sağ tuş yapıp “Duplicate Template” diyoruz.

![]()

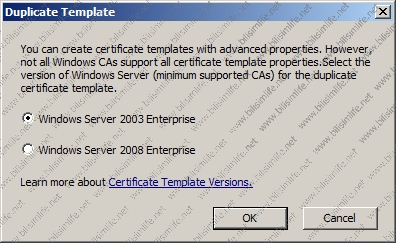

Sertifika şablonu duplicate için işletim sistemi versiyonu seçmemiz gerekiyor. Burada Windows Server 2003 seçilmelidir.

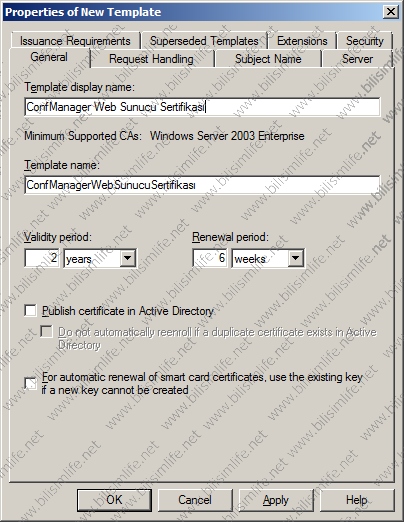

Şablonumuza yeni bir isim verelim. Örnek olarak ConfManager Web Sunucu Sertifikası yazıyorum.

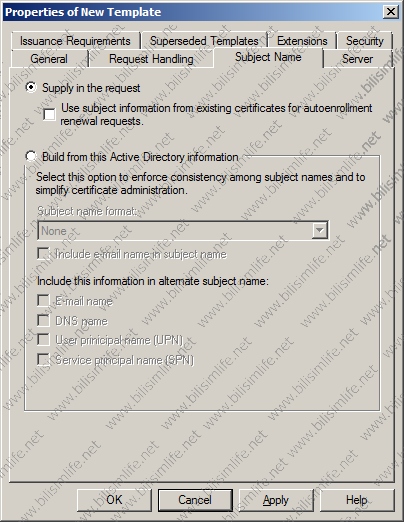

Bu pencereden Subject Name sekmesine gelelim, burada olan “Supply in the request” seçeneğini seçelim.

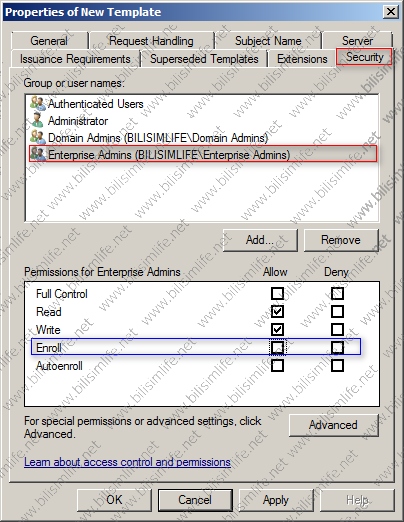

Security sekmesine gelelim. Burada domain ve enterprise yönetici gruplarında “Enroll” iznini kaldıralım.

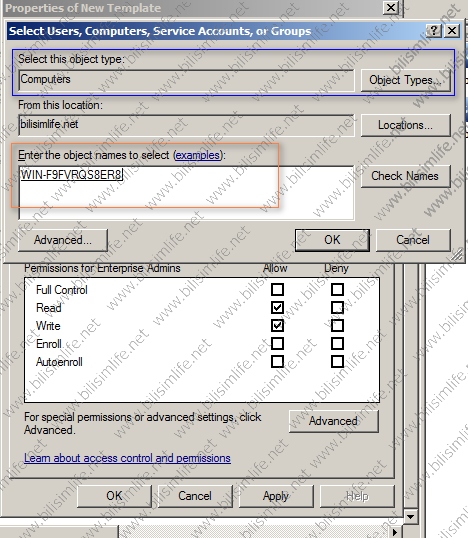

Hemen ardından SCCM 2012’yi yükleyeceğimiz serverları eklemeliyiz.

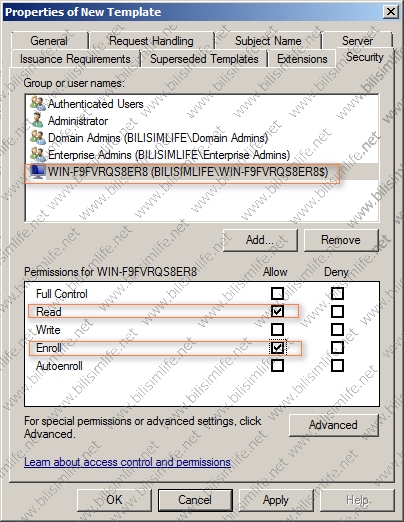

Eklediğimizde “Read” ve “Enroll” izinleri verilmelidir.

OK diyelim ve pencereyi kapatalım.

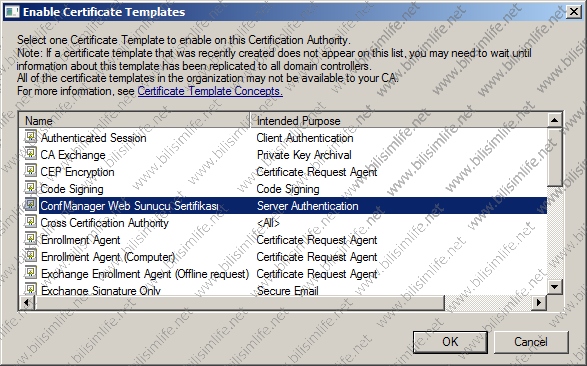

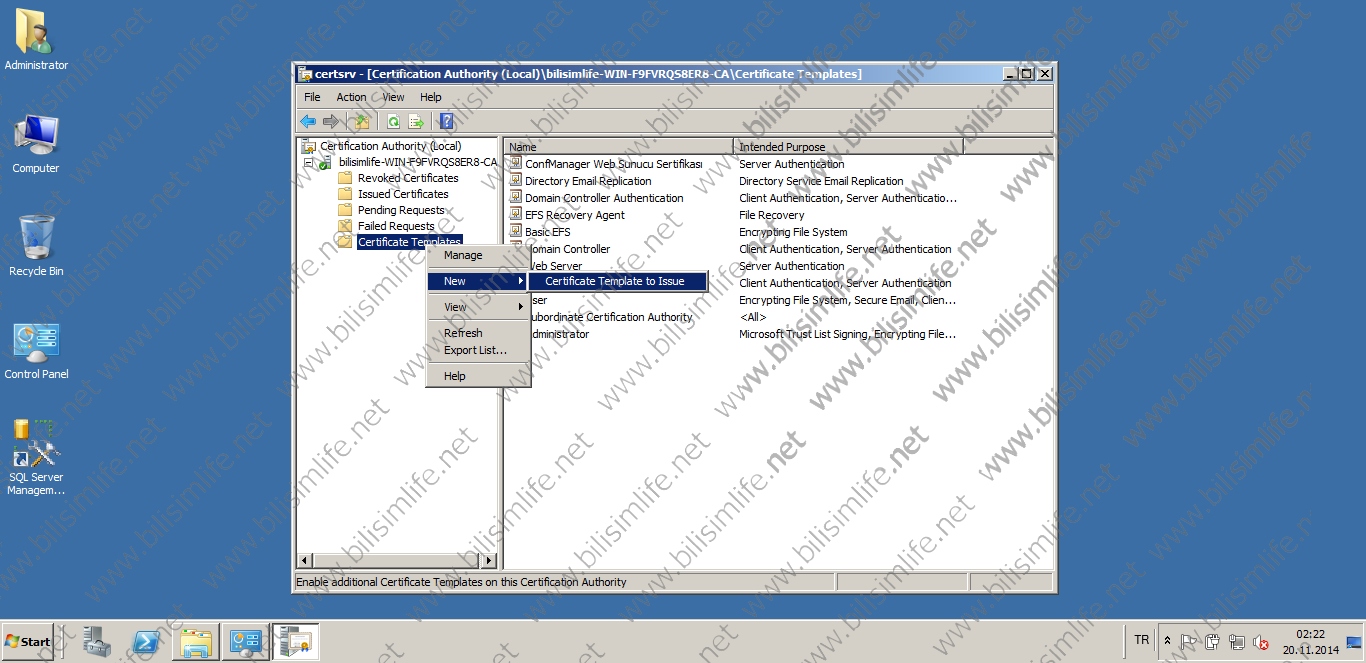

Şimdi şablonu oluşturduk, yayınlama aşamasına geldik. Certificate Authority konsoluna geri dönelim ve buradan Certificate Template’in üzerinde sağ tuş yapıp New menüsünden “Certificate Template to Issue” seçeneğine tıklayalım.

Oluşturduğumuz şablonu bulup onaylayalım.

Böylece şablonumuz artık şablonlar kısmında yer alıyor.

Bu konfigürasyonlarla şablonu hazırlamış olduk.

Oluşturulan Web Server Sertifikasının Istenmesi

Oluşturulan şablonla ilgili işlem yapmak için IIS Server çalışan SCCM bilgisayarına geçiyoruz. Burada henüz SCCM yüklü değil tabi. Ama işlem yapabiliriz, sorun değil.

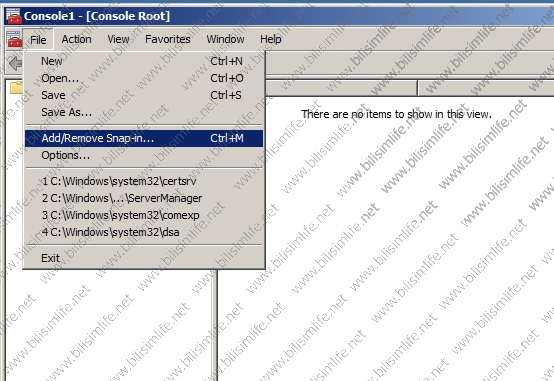

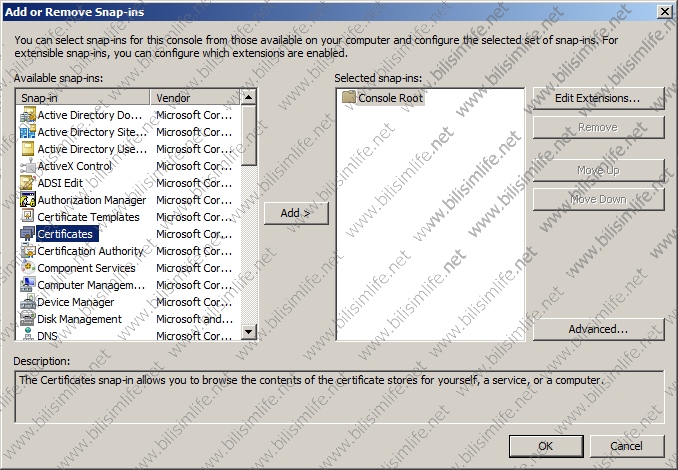

MMC konsoluna girip “File” diyelim, buradan “Add/Remove Snap-in” seçeneğine tıklıyoruz.

Buradan Certificates’e tıklayıp sertifikaları seçip “Add” diyoruz.

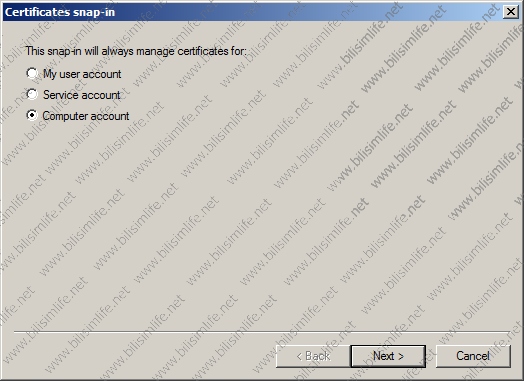

Açılan pencereden “Computer Account” diyoruz.

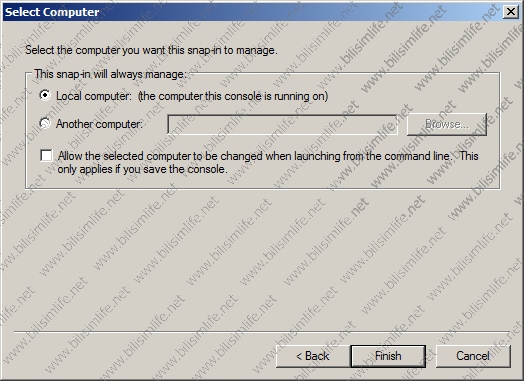

Yerel bilgisayarımızda çalışacağımızdan local computer deyip finish ile bitiriyoruz.

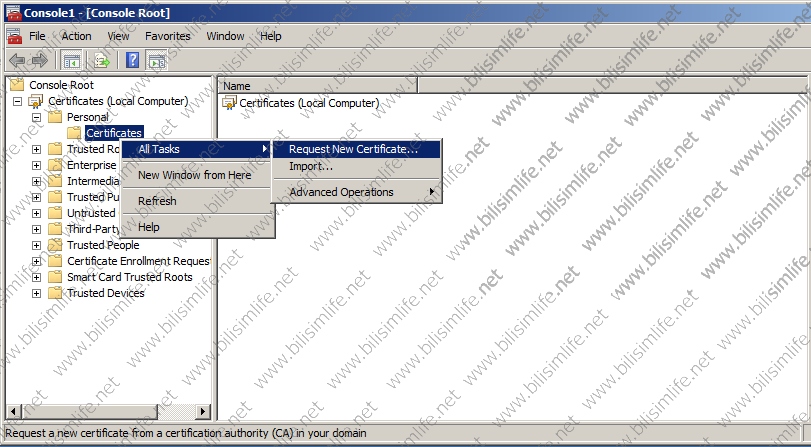

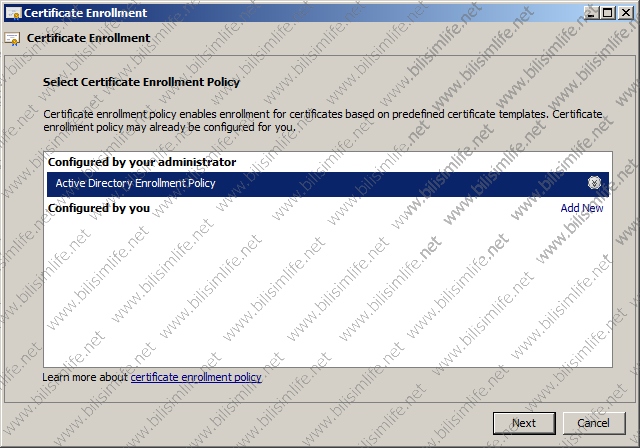

Şimdi konsol penceremizden Certificates’e sağ tuş yapıp All Tasks içinden Request New Certificate diyoruz.

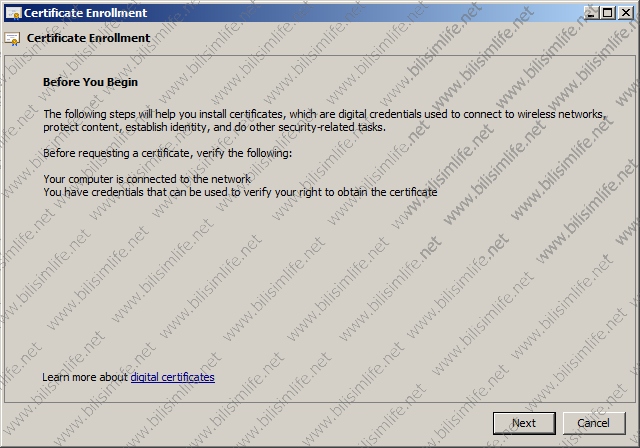

Şimdi karşımıza gelen pencereden next diyerek ilerleyelim.

AD için yapılandırma yapacağımızdan bir değişiklik yapmıyoruz, ileri diyelim.

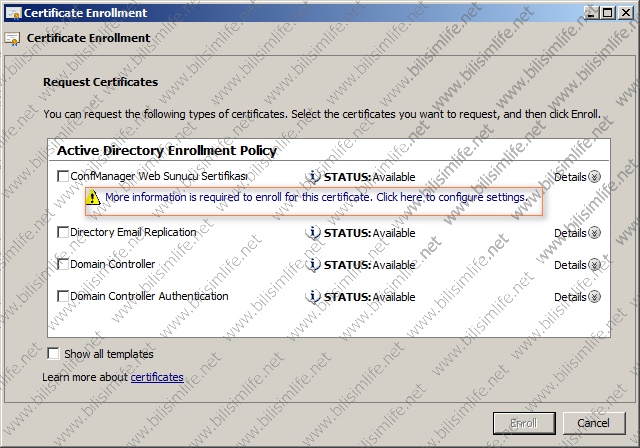

Burada az önce oluşturduğumuz şablon ve AD içindeki kayıtlı ilkeler çıkacak. Hemen altında ünlem işareti var, bize şu uyarıyı veriyor: “More information is required to enroll for this certificate. Click here to configure settings”. Daha fazla bilgi istiyor. Uyarıya tıklayalım.

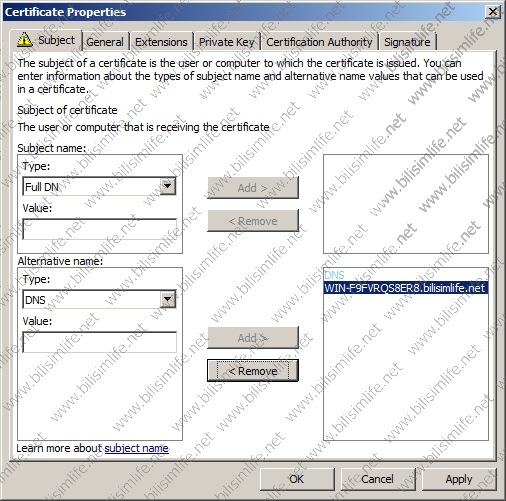

Açılan pencerede Subject bölümü bizim için büyük önem arz ediyor. Burada Subject Name bölümüne dokunmuyoruz. Alternative Name kısmını ise type, DNS olarak değiştirilmeli. Value kısmına ise FQDN adı yazılmalı. Dikkat etmemiz gereken iki şey var.

1. Eğer istemcileriniz yalnızca intranet bağlantısından geliyor ve SCCM’deki FQDN adı serveradi_domainadi ise (ÖR: rserit.bilisimlife.net) atamanız gereken değer odur.

2. Eğer istemciniz hem internet hem de intranet bağlantısındaysa, intranet SCCM server FQDN adı serveradi_domainadi (ÖR: rserit.bilisimlife.net) ve internet SCCM server FQDN adı anamakine_domainadi (ÖR: sccmserver.bilisimlife.net) ise her iki adı da bu bölümde eklemeliyiz.

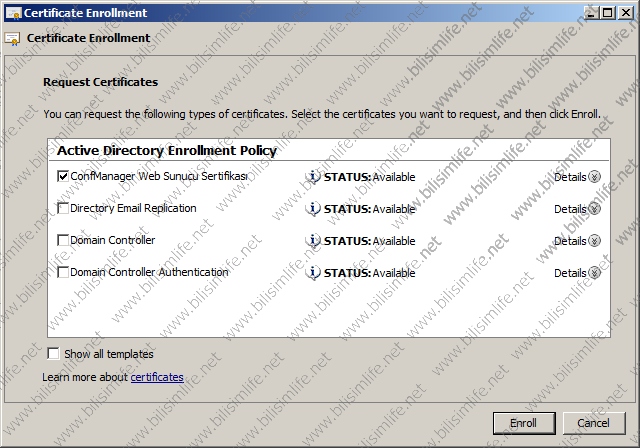

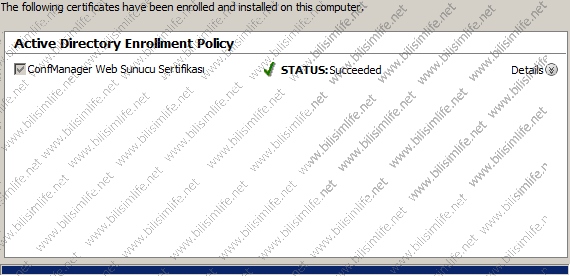

Ayarları yapınca Certificate Enrollment penceresine geri dönelim. Buradan şablonumuzu seçip “Enroll” diyelim.

Biraz bekledikten sonra işlemimiz tamamlanıyor.

Şimdi son aşamamız olan kullanım aşamalarına gelelim.

Web Server’ın Sertifika Kullanımına Yapılandırmak

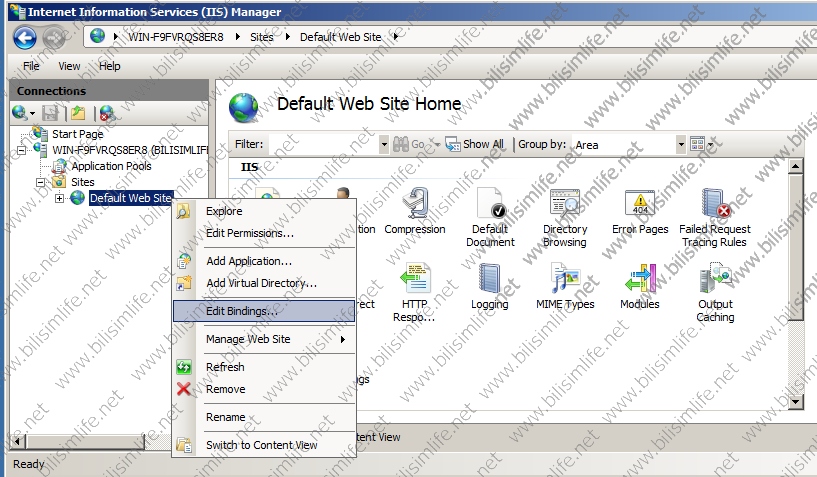

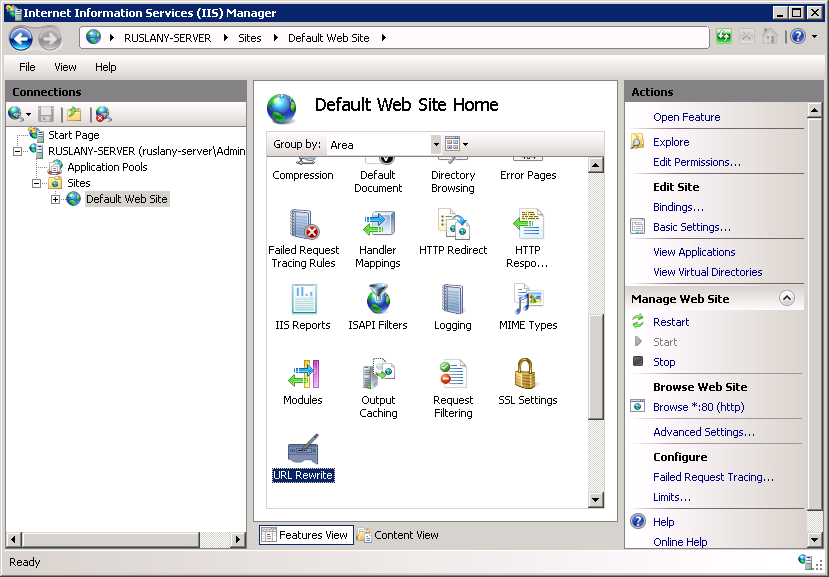

Hazırlanan sertifikaların IIS server’a gösterilmesi gerekiyor. SCCM yükleyeceğimiz server’da IIS yönetim konsolunu açalım. Internet Information Services Manager olarak geçmekte.

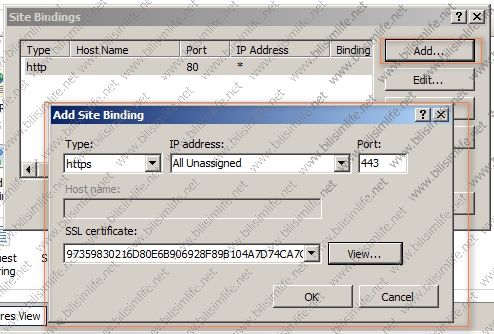

Default olarak gelen web sitemizde sağ tuş yapıp “Edit Bindings” diyoruz.

Buradan Add diyerek HTTPS protokolün ekleyerek oluşturduğumuz sertifikayı seçelim. Diyorsanız ki doğru bir şeyi seçtiğimden emin değilim, View butonuna tıklayın ve sertifika bilgilerinize bakın. Oluşturduğunuz sertifikanın adı görülecektir.

Bu işlemle web server yapılandırmamız tamamlanıyor. IIS Server’ı yeniden başlatmak gerekebilir.

Bilgisayarların Istemci Sertifikası Dağıtımı

IIS Server bulunan SCCM bilgisayarları için gerekli yapılandırmayı yaptık. Yapınızdaki HTTPS kullanacak SCCM bölge sunucuları ve SCCM client makineleri arasında kimlik doğrulama yapılabilmesi için istemci ayarlarını yapmamız gerekiyor. Bu sertifikanın da oluşturulup dağıtılması için üç farklı aşama var. Şöyle ki:

- · Workstation Authentication Certificate şablonunun oluşturulması ve dağıtılması.

- · Hazırlanan şablonun grup ilkeleriyle yayılmasını sağlamak

- · Istemci makinelere kimlik doğrulama sertifikasının otomatik olarak kurulduğunu onaylamak

Workstation Ahuthentication Certificate Şablonu Oluşturmak ve Dağıtmak

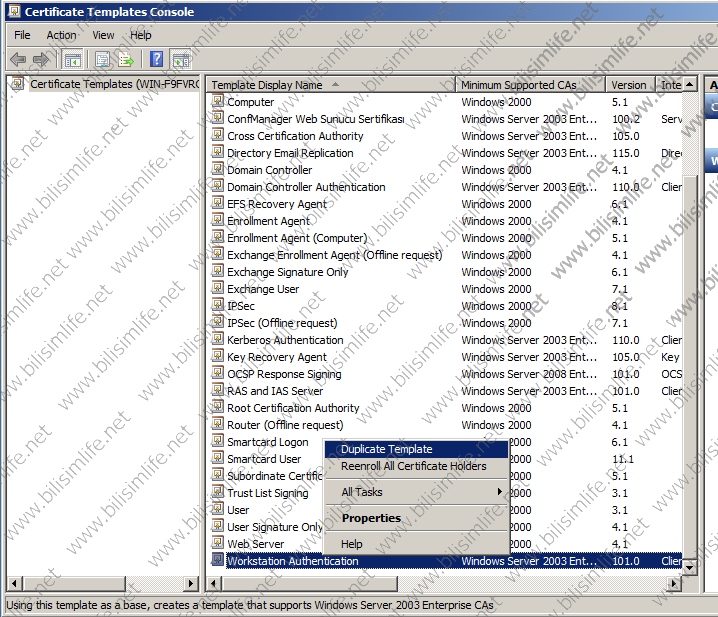

CA Server’da server için yaptığımız sertifika şablonunu bu sefer istemci içi yapacağız. MMC konsolunu açıyoruz, “Certification Authority” bölümüne girelim. Ardından “Certificate Template” menüsü üzerine sağ tuş yapalım, “Manage” seçeneğine girelim.

Bu konsoldan “Workstation Authentication” şablonunu bulalım ve duplicate template diyelim.

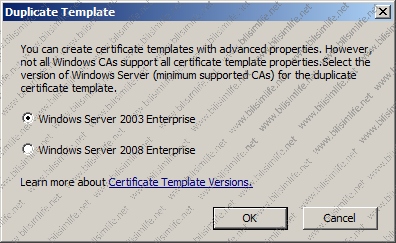

Versiyon seçme bölümünden tekrar Windows Server 2003’ü seçiyoruz.

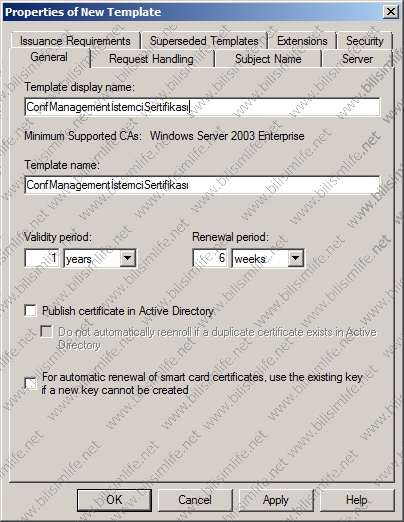

Şablonumuza tekrar bir isim veriyoruz. ÖR: ConfManagementIstemciSertifikası.

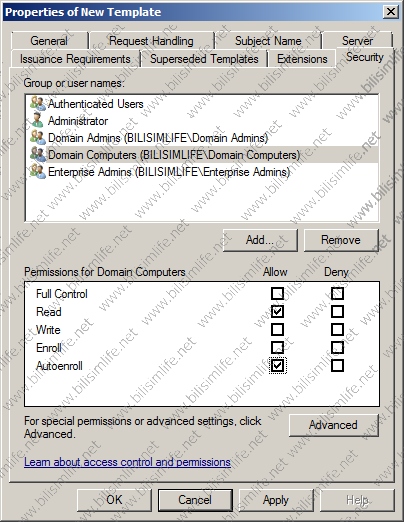

Security sekmesine gelelim, buradan Domain Computers grubuna read ve Autoenroll izinlerini verelim.

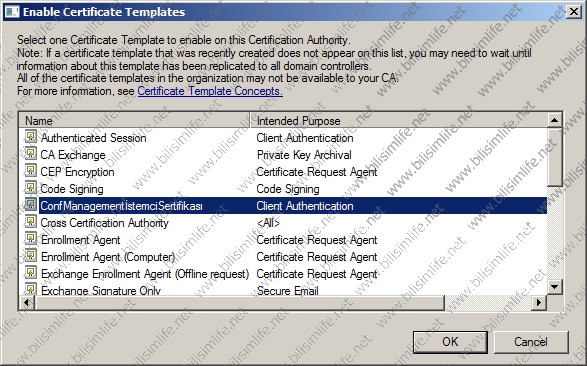

Şimdi oluşturduğumuz şablonu yayına koyalım. Certification Authority konsoluna geri dönelim. Buradan Certificate Template’e sağ tuğ yapıp New bölümünden Certificate Template to Issue seçeneğine tıklayalım.

Karşımıza çıkan pencereden oluşturduğumuz şablonu görebiliriz. Onu seçip onaylayalım.

Şablonu da yayına koyduk.

Geriye hazırladığımız şablonun GPO ile yayılmasını sağlamak kaldı.

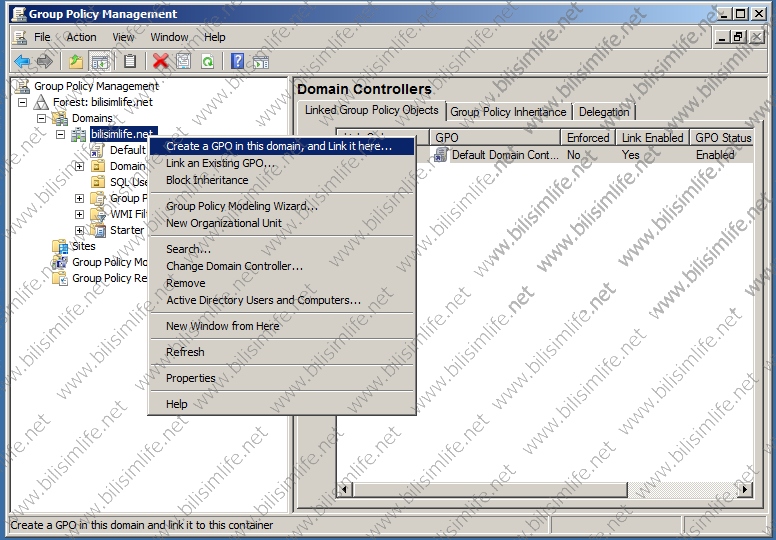

Group Policy Management konsoluna girelim.

Dilersek sadece bir yapısal birim içindeki bilgisayarlara bu ayarlar uygulanabilir, dilerseniz de tüm domaine uygulanabilir. Size kalmış.

Domainin üzerinde sağ tuş yapıp “Create a GPO in this domain and Link it to here” seçeneğine tıklayalım.

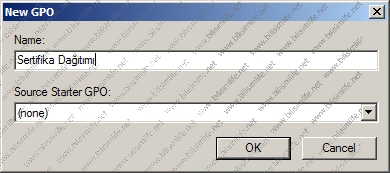

Bu ilkemize bir isim verelim.

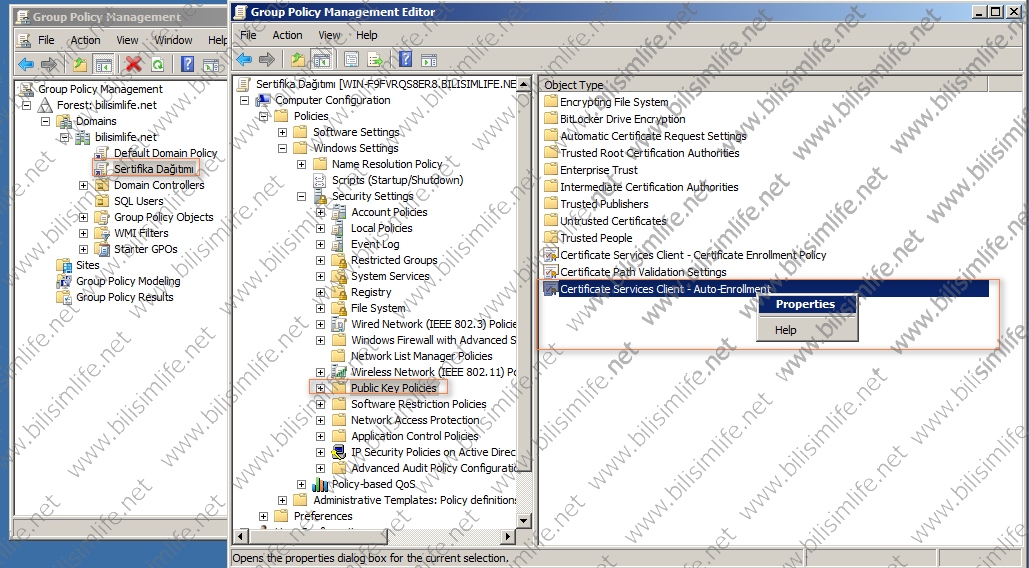

Oluşturduğumuz grup ilkesinin üzerinde sağ tuş yapıp “Edit” diyelim. Grup ilkesi ayarlarına geldik.

Buradan Computer Configuration > Policies > Windows Settings > Security Settings > Publi Key Policies bölümüne girelim. Burada olan Certificate Services Client – Auto-Enrollment sağ tuş yapıp properties diyelim.

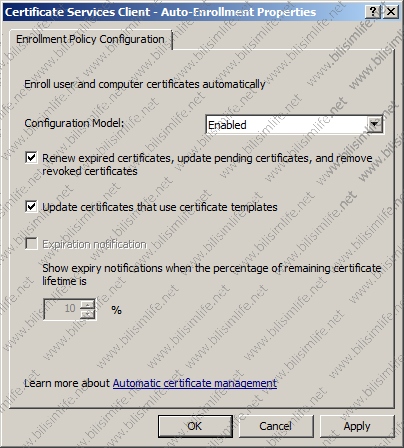

Bu ilkeyi “Enabled” yapıp pencerede gördüğünüz iki kutucuğu da işaretli konumuna getiriyoruz. OK deyip pencereleri kapatalım.

Not: Ilkenin tam olarak uygulanması için başlata tıklayıp çalıştır kısmına “gpupdate /force” komutunu girin.

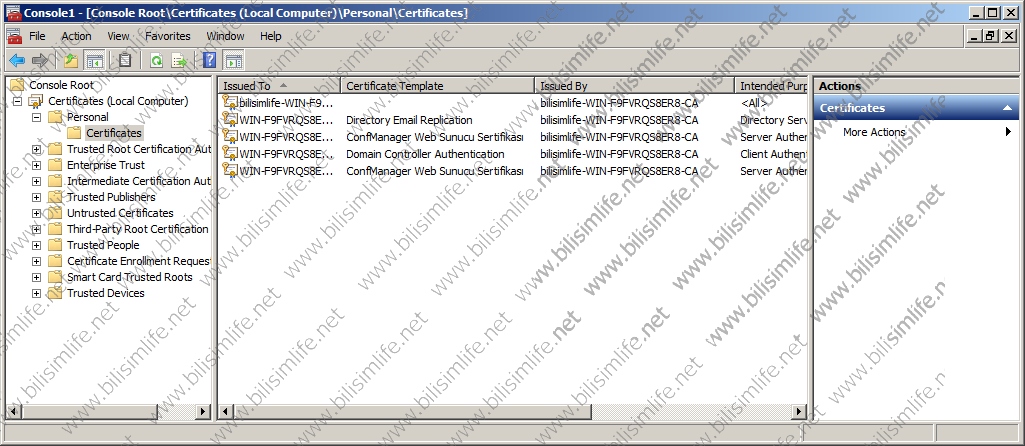

Son adımımız olan kimlik doğrulama sertifikasının otomatik kurulduğunu onaylayalım. Tüm ayarları yaptık, artık oluşturulan sertifikalar tüm istemci makinelere gidecektir. Istemci makinede MMC konsolundan “Personel” bölümünden sertifikalarına bakabilir.

Sunucumuzdan baktığımızda yayınladığımı sertifikalar aşağıdaki gibi.

Böylelikle CA ile Web Server sertifikalarını oluşturup yayınladık. SCCM 2012’nin üçüncü bölümü tamamlandı. Şimdi sıra SCCM 2012’yi kurmaya geldi. Dördüncü bölümde görüşmek dileğiyle.

Sorunlarınızı BilişimLife Forum alanında SCCM kategorisine başlık olarak açabilirsiniz.

Kolay gelsin.

Recep ŞERIT

BİR YORUM YAZIN