WordPress Sitelerine C99 PHP Webshell Kullanılarak Saldırılıyor 1302313023 GÖRÜNTÜLEME

Webshell klasik bir yöntem. PHP tabanlı C99 WebShell kullanarak saldırıların tehlikelisine ilişkin bir uyarı vermek için IBM'in Güvenlik Hizmetleri (MSS) ekibi uyarıda bulundu. Güvenlik araştırmacıları C99 WebShell görüldüğü birbirine benzer son iki aydaki trafiğin artış gösterdiğini teyit etti.

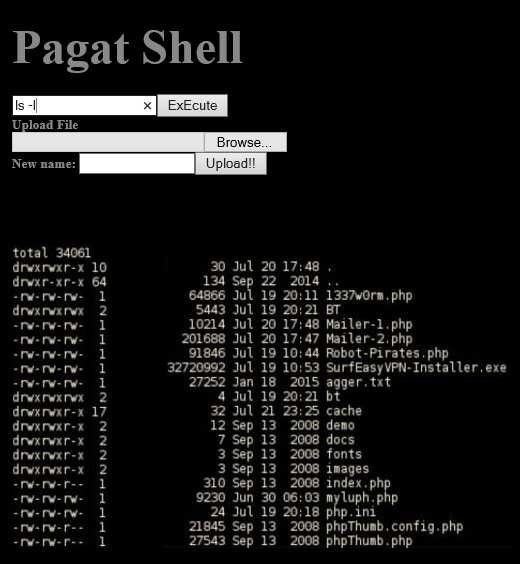

Webshells saldırganların isteklerini yapmak ya da bir sunucuya tehlikeli komutlarla kötü yönlendirmek amacıyla grafiksel arayüz kullanılarak web sunucusuna yüklenen dosyalardır. Amaç saldırganlara web sunucusunu yönetebilme izni vererek olayın boyutlarını siyah şapkaya taşımak. Eskiden bu yana genellikle kullanılan bir yöntem.

Eğer sunucu üzerinde pagat.txt bulursanız, muhtemelen tehlikedesiniz!

IBM, saldırganların C99 WebShell ile web sitelerini bulaştırmak için WordPress eklentilerinin güvenlik açıklarından yararlanarak bu işi yaptığını söylüyor.

Ilk aşamada gerçek WebShell kodu pagat.txt adlı bir metin dosyası biçiminde sunucuya yüklenir. Bu dosyada, IBM, kötü amaçlı kullanılan PHP kaynak kodu bulmuştur.

IBM, çoğu durumda pagat.txt dosyasının "http://www.websiteniz.com/wp-content/themes/twentythirteen/pagat.txt" yolunda bulduğunu söylüyor. Yani tema dizininde.

Saldırgan sunucunun PHP yorumlayıcısı bu metin dosyasının içeriğini aktarmak için bir yol bulur ve gerçek C99 enfeksiyonu gerçekleşir. pagat.txt içinde bulunan zararlı kod yürütülür.

C99 WebShell Web tabanlı grafiksel arayüz ile geliyor.

Ilk onların en son tehlikenin yerini bildirerek, saldırgana bir e-posta göndermektir. Bu e-posta web sitesinin alan adını ve WebShell URL'sini içerir.

URL'den kendi tarayıcısı üzerinden saldırgan tarafından ulaşılabilir gerçek C99 WebShell olur. Aşağıda gördüğünüz resimde grafiksel arayüzlü webshell bulunuyor. Webshells, DDoS botlar, Bitcoinciler ya da diğer sunuculardaki kötü amaçlı yazılım scriptleri sunucuda terminal kod çalıştırmasına ve ayrıca kurbanın web sitesine yeni dosya yüklemek için izin verir.

IBM, 12 Nisan 2016 tarihinde, kendi bulgularıyla basit bir Google araması yaparak, pagat.txt dosyasının 32.000 üzerinde sonuç verdiğini söylüyor.

Kaynak: Softpedia, IBM

BİR YORUM YAZIN